Vastflux – jeden z największych wykrytych Ad Fraudów!

źródło: opracowanie własne

Reklama programatyczna (programmatic) już od kilku lat bije rekordy popularności, a w tym roku jest jednym z najczęściej wymienianych trendów online marketingowych. Jej liczne zalety sprawiają, że reklamodawcy inwestują w nią niebotyczne sumy, ale niestety jej powszechne wykorzystywanie jest pożywką dla oszustw reklamowych w sieci. Dostrzegli to fraudsterzy stojący za największym wykrytym przekrętem reklamowym 2022 roku nazwanym Vastflux.

Nazwa Vastflux to kombinacja zwrotu „fast flow” („szybki przepływ”), oznaczającego typ ataku hakerów, w którym wykorzystuje się technikę unikania DNS polegającą na ciągłej zmianie adresów IP w ramach pojedynczej domeny – oraz „VAST” (Video Ad Serving Template), szablonu pozwalającego na wyświetlanie reklam w odtwarzaczach wideo, opracowanym w ramach Interactive Advertising Bureau (IAB), który został wykorzystany w ataku.

Jak działali oszuści stojący za Vastflux?

Najpierw grupa stojąca za atakiem starała się wykupić pojedyncze miejsca reklamowe w znanych aplikacjach mobilnych podając się za pośrednika działającego na zlecenie reklamodawców. Jak mówi Marion Habiby, specjalista z Human Security, firmy zajmującej się oszustwami i działalnością botów, który był głównym badaczem w sprawie Vastflux - „Nie próbowali przejąć kontroli nad całym telefonem ani całą aplikacją, dosłownie przeglądali jeden boks reklamowy”.

Ale oczywiście oszuści modyfikowali reklamę przed umieszczeniem jej w wygranym na aukcji miejscu reklamowym. Dodawany był złośliwy kod JavaScript zawierający ukryte instrukcje dotyczące tego, które aplikacje należy sfałszować, jak to zrobić oraz przede wszystkim jak ustawić odtwarzacz wideo tak aby nakładał na siebie… 25 reklam jednocześnie. Dodatkowy fragment kodu trafiał do cyfrowych kreacji reklamowych, umożliwiając fraudsterom odtwarzanie na raz do 25 reklam wideo jedna pod drugą i dzięki temu rejestrowanie nawet 25 wyświetleń reklam zamiast jednego, które było rzeczywiście widoczne dla odbiorcy.

„Nie kończy się to jednak na ułożonych w stos reklamach” – dodaje Human Security - „Dla tych, które mogą być renderowane jednocześnie na urządzeniu użytkownika, ładują nowe reklamy, dopóki boks reklamowy ze złośliwym kodem reklamy nie zostanie zamknięty”.

Oznacza to, że dana kreacja nie tylko wyświetlała na raz wiele reklam, ale też tworzyła ich „playlisty” z różnym adresem URL i kodem śledzenia dla poszczególnych odbiorców, aby uniknąć powtarzalnego schematu. Po zobaczeniu jednego materiału marketingowego (a rzekomym wyświetleniu 25) generował się kolejny i jeszcze następny aż do zamknięcia aplikacji.

Wykrycie oszustwa nie było łatwe…

Fraudsterzy stojący za Vestflux byli bardzo ostrożni - nie zostawiali po sobie śladu w samym urządzeniu. „To całkiem genialne, ponieważ w chwili, gdy reklama znika, Twój atak ustaje, co oznacza, że nie będzie łatwo cię znaleźć” - mówi Habiby. Oszuści sprawiali też wrażenie, że wyświetlenia reklam pochodzą z wielu różnych aplikacji choć w rzeczywistości używana była tylko jedna i zmodyfikowali swoje reklamy tak, aby mogli kontrolować jakie tagi są dołączane do reklam.

Właściciele urządzeń też nie mieli pojęcia co się dzieje, bo choć były oznaki takie jak: szybsze rozładowywała się telefonu, znaczne skoki wykorzystania danych lub losowe włączanie się ekranu, to korzystali przecież ze sprawdzonych aplikacji i wyświetlały im się prawdziwe reklamy.

Na jaką skale przeprowadzono ten ad fraud?

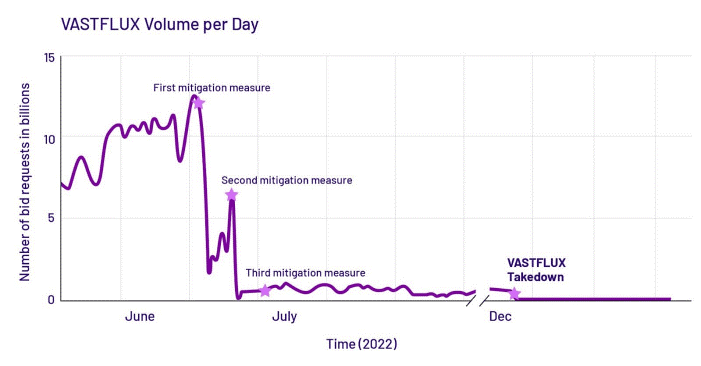

Atak odbył się na masową skalę - wykorzystane w nim zostało aż 11 milionów telefonów (głównie z systemem iOS, choć niektóre urządzenia z Androidem też zostały zainfekowane), oszuści sfałszowali dane dotyczące 1700 aplikacji i 120 wydawców, a w szczytowym momencie (czerwcu 2022 roku) wysyłali 12 miliardów żądań reklam dziennie (przedstawione zostało to na poniższym wykresie pochodzącym ze strony https://securityaffairs.com/). Generowało to dla nich ogromne zyski, a dla niczego nieświadomych zleceniodawców znaczne straty.

„Kiedy po raz pierwszy otrzymałem wyniki dotyczące skali ataków, musiałem wielokrotnie analizować liczby” — mówi Habiby przedstawiając atak jako jeden z największych i najbardziej wyrafinowanych z jakimi miał do czynienia.

Wykrycie oszustwa

Vastflux, został przypadkowo wykryty podczas badania innego nadużycia reklamowego latem 2022 roku przez Vikasa Parthasarathy’ego, eksperta pracującego dla wspomnianego już Human Security, który zauważył, że aplikacja tworzy wyjątkowo dużą liczbę żądań i oddaje różne identyfikatory aplikacji.

Dochodzenie trwało pół roku i zakończyło się zablokowaniem Vastflux w grudniu 2022 roku, kiedy to oszuści zdecydowali się wyłączyć serwery wykorzystywane do przekrętu. Firma Human Security przekazała raport o swoim odkryciu do Apple i Google, nie ujawniła jednak tożsamości oszustów, ponieważ informacja na temat tego kto stał za Vastflux i ile na nim zarobił jest objęta tajemnicą ze względu na trwające dochodzenia.

Choć dane dotyczące Vastflux szokują, prawdopodobnie jest to jedynie wierzchołek góry lodowej. Pamiętajmy, że ten konkretny ad fraud, został wykryty i stąd posiadamy informacje na jego temat. Nie mamy jednak pojęcia do ilu podobnych i innych, zupełnie różnych od tego, oszustw reklamowych dochodzi każdego dnia. Tym ważniejsza jest aktywna walka z oszustwami reklamowymi do której przyłączyć powinien się każdy podmiot zajmujący się marketingiem w sieci.